Pentesting desde un contenedor

He hablado mucho de cómo hacer diversas acciones en Docker y contenedores. Tampoco quiero que mi contenido sea monotemático, pero me han lanzado una sugerencia de vídeo y no me puedo resistir a abordar el tema.

Concretamente, el usuario pwnhun73r me sugirió utilizar contenedores para pentesting en laboratorios como HackTheBox o TryHackMe. Gracias por el apoyo y la sugerencia. Tú también puedes sugerir nuevo contenido desde la sección de issues de esta página en GitHub.

Hace tiempo que no me dedico al pentesting profesionalmente, pero tampoco me gusta que se me oxide el tema. YouTube es muy restrictivo con el contenido del hacking, por lo que, para este vídeo, me limitaré a plantear el entorno sin entrar en la explotación.

¿Por qué?

Esta es la pregunta del millón... ¿Por qué? ¿Cuál es la necesidad? Realmente las máquinas virtuales para esta labor igual son más prácticas que un contenedor, tienes tus copias de seguridad, tu interfaz, puedes conectarles hardware cómodamente (antenas, cables, etc.) y puedes configurar los servicios que necesites.

Para los fanáticos de los contenedores como yo, es por amor de llevar la tecnología al límite. Hay que reconocer que los contenedores tienen sus ventajas. Fáciles de ejecutar, versionar y almacenar. Suficiente para justificar este vídeo.

Retos

Tenemos dos retos a tener en cuenta basados en dos escenarios:

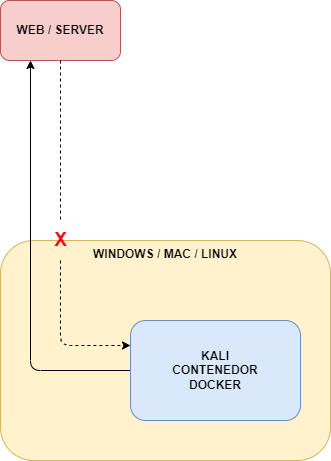

Contenedor para pentesting de un sitio web público

Antes de nada, recordad que el sitio deberá ser de vuestra propiedad o deberéis tener permiso para auditarlo.

En este supuesto, accedemos a algún sitio público y queremos hacer pentesting. Para la parte de la enumeración no tendremos limitación alguna. El problema surge cuando queremos explotar un sitio. La mayoría de conexiones que intentaremos generar serán inversas y, por tanto, necesitaremos abrir puertos en el router.

Supongamos que hacemos las pruebas desde un servidor público también, como un VPS. En este caso, no tendremos problema para abrir puertos. Aunque no todo queda ahí, tendremos que natear al contenedor un rango de puertos para que el servidor pueda acceder a los servicios que estemos ejecutando en el contenedor.

Imaginad que estamos escuchando una conexión con netcat en el puerto 4444. Deberíamos ejecutar el contenedor con ese puerto mapeado del host para que podamos capturar las conexiones desde el contenedor.

Esto podemos hacerlo así:

docker run -it -p 4444:4444 kalilinux/kali-rolling /bin/bash

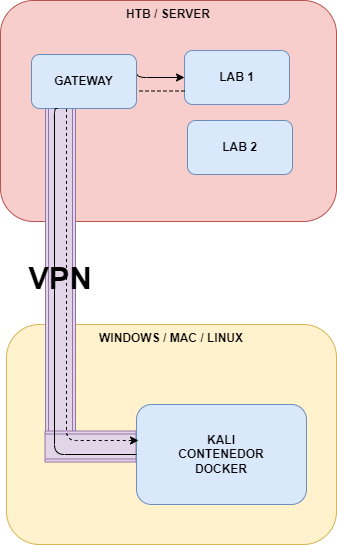

Contenedor para pentesting en un laboratorio privado

En este caso, la parte de acceso y enrutamiento es más sencilla dado que normalmente a los laboratorios de pentesting nos conectamos a través de una VPN, la cual nos crea un túnel directamente desde el contenedor al laboratorio.

La problemática viene por la parte del cliente VPN en los contenedores.

Limitaciones

La principal limitación es el acceso a las interfaces de red. En una máquina virtual virtualizas tanto software como hardware. En el caso de los contenedores, al ser procesos aislados, tenemos que lidiar con la problemática de crear interfaces de red para las VPN de algunos laboratorios.

Podemos levantar un contenedor con Kali Linux solventando estas limitaciones, usando el parámetro --privileged para que el contenedor tenga acceso a las interfaces de red del host y --sysctl net.ipv6.conf.all.disable_ipv6=0 para que el contenedor tenga acceso a la red IPv6.

El comando completo sería:

docker run -it --privileged --sysctl net.ipv6.conf.all.disable_ipv6=0 kalilinux/kali-rolling /bin/bash

Así ya podríamos conectarnos a HackTheBox, por ejemplo.

Detalles adicionales sobre el proceso de pentesting

Enumeración

La enumeración es el primer paso en el proceso de pentesting. Consiste en recopilar información sobre el objetivo, como nombres de dominio, direcciones IP, servicios y versiones de software. Algunas herramientas útiles para la enumeración incluyen Nmap, Nikto y Dirb.

Explotación

La explotación es el proceso de aprovechar las vulnerabilidades encontradas durante la enumeración para obtener acceso no autorizado al sistema. Algunas herramientas comunes para la explotación incluyen Metasploit, SQLmap y Burp Suite.

Post-explotación

La post-explotación implica mantener el acceso al sistema comprometido y recopilar información adicional. Algunas técnicas de post-explotación incluyen la creación de puertas traseras, la escalada de privilegios y la exfiltración de datos.